En la era digital en la que vivimos, la ciberseguridad se ha convertido en una preocupación constante. Con un número cada vez mayor de individuos y organizaciones que dependen de las comunicaciones en línea para llevar a cabo transacciones financieras, compartir información confidencial y participar en diversas actividades en internet, también existen actores maliciosos que explotan las vulnerabilidades de las redes para llevar a cabo estafas y robos. Uno de los métodos más comunes utilizados en estos casos es el timo conocido como «Man in the Middle» (Hombre en el Medio).

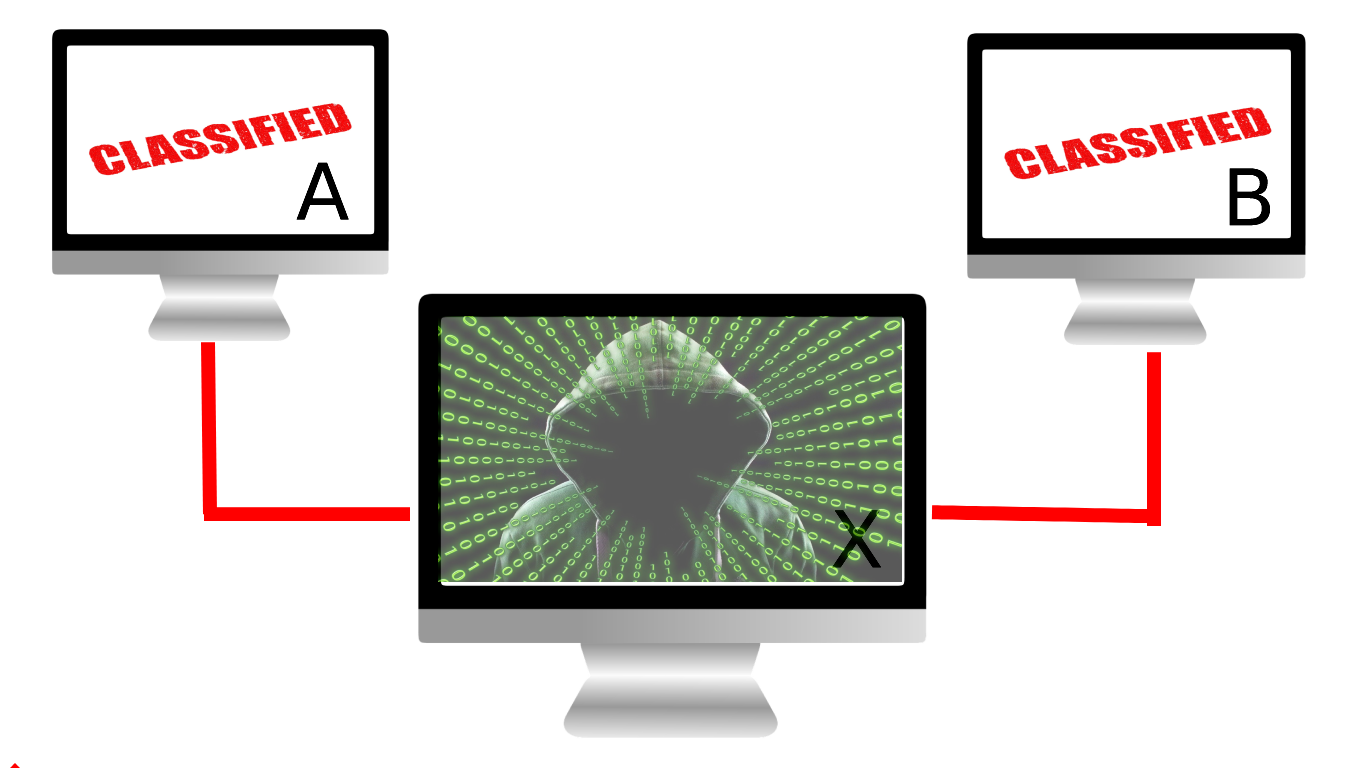

El timo Man in the Middle (MITM) es una forma de ataque cibernético en la cual un tercero intercepta y manipula las comunicaciones entre dos partes que creen estar interactuando directamente entre sí. En este escenario, el atacante se posiciona entre el remitente y el destinatario, interceptando y registrando la información que se transmite y, en algunos casos, modificando los datos antes de enviarlos al destinatario final.

Para llevar a cabo un ataque MITM, los ciberdelincuentes utilizan diversas técnicas. Una de las más comunes es el envenenamiento de la tabla ARP (Address Resolution Protocol), la cual vincula direcciones IP con direcciones físicas de red. Al envenenar la tabla ARP, el atacante redirige el tráfico hacia su propia máquina en lugar de hacia el destinatario real, lo que le permite monitorizar y manipular la comunicación sin ser detectado.

Una técnica común utilizada en un ataque MITM es el uso de redes Wi-Fi públicas no seguras. Estas redes, presentes en lugares como cafeterías, aeropuertos o centros comerciales, suelen ser puntos de acceso fáciles para los ciberdelincuentes. Al crear una red Wi-Fi falsa con un nombre similar al de la red legítima, los atacantes pueden hacer que los usuarios se conecten a su red en lugar de la original, lo que les permite interceptar y manipular el tráfico.

También otro método común utilizado en el timo MitM es a través del uso de malware. Si un usuario descarga un programa malicioso en su dispositivo, este puede permitir que un atacante se infiltre en la comunicación en línea y manipule los datos transmitidos. El malware puede instalarse a través de correos electrónicos de phishing, descargas fraudulentas o sitios web comprometidos.

Ejemplos de ataques «Man in the middle»

- Interceptación de datos en una red Wi-Fi no segura: Un atacante crea un punto de acceso falso en una red Wi-Fi pública y convence a las personas de que se conecten a esa red en lugar de la legítima. El atacante puede interceptar y leer toda la información transmitida, incluyendo contraseñas, datos financieros y otra información confidencial.

- Ataque en una transacción bancaria en línea: Durante una transacción en línea, un atacante intercepta la comunicación entre el usuario y el banco. El usuario cree que está interactuando directamente con el banco, pero en realidad, el atacante está capturando los detalles de inicio de sesión y los datos de la transacción. El atacante puede luego utilizar esta información para acceder a la cuenta bancaria y realizar transacciones fraudulentas.

- Suplantación de identidad en correos electrónicos: Un atacante puede infiltrarse en una comunicación de correo electrónico entre dos personas. El atacante puede leer, modificar o incluso suplantar mensajes enviados entre los usuarios, engañando a las partes involucradas para que realicen acciones no deseadas, como revelar información confidencial o realizar transferencias de dinero.

- Ataque en una llamada telefónica VoIP: Durante una llamada telefónica realizada a través de Voz sobre Protocolo de Internet (VoIP), un atacante puede interceptar la comunicación y escuchar o grabar las conversaciones sin que los participantes lo sepan. Esto puede incluir llamadas telefónicas personales o incluso llamadas de negocios que contienen información confidencial.

Estos son solo algunos ejemplos de ataques Man in the Middle. En general, los ataques MITM pueden ocurrir en cualquier tipo de comunicación en línea donde un tercero malintencionado se inserta entre las partes involucradas para interceptar, manipular o suplantar la información transmitida. Es importante estar consciente de estos riesgos y tomar precauciones para protegerse contra estos ataques.

Las consecuencias de caer en un ataque MITM pueden ser devastadoras. Como se ha expuesto, los atacantes pueden acceder a información confidencial, como credenciales de inicio de sesión, datos bancarios, correos electrónicos y cualquier otro dato personal que se transmita a través de la comunicación interceptada. Esto puede llevar al robo de identidad, fraudes financieros y la violación de la privacidad.

Medidas de protección

Para protegerse de los ataques MITM, es importante seguir buenas prácticas de seguridad cibernética. Algunas medidas que se pueden tomar incluyen:

- Utilizar redes Wi-Fi seguras y evitar conectarse a redes públicas no confiables.

- Utilizar conexiones encriptadas, como HTTPS, para proteger la integridad de las comunicaciones.

- Mantener actualizados los dispositivos y aplicaciones con los últimos parches de seguridad.

- Utilizar una solución de seguridad confiable, como un firewall y un antivirus, para detectar y prevenir ataques.

- Estar atento a las señales de advertencia, como mensajes de error inusuales o certificados de seguridad inválidos.

En resumen, el timo Man in the Middle es una amenaza invisible pero peligrosa a la ciberseguridad que compromete la privacidad y seguridad de las comunicaciones en línea. Es importante ser consciente y estar consciente de los riesgos y tomar las medidas necesarias para protegerse contra este tipo de ataques. Siguiendo buenas prácticas de seguridad y manteniéndose informado sobre las últimas amenazas cibernéticas, podemos reducir la probabilidad de ser víctimas de un ataque MITM y salvaguardar nuestra información personal y financiera en el entorno digital cada vez más interconectado en el que vivimos. Gracias por leerme.

Albert Mesa Rey es de formación Diplomado en Enfermería y Diplomado Executive por C1b3rwall Academy 2022. Soldado Enfermero de 1ª (rvh) y Clinical Research Associate (jubilado). Escritor y divulgador. Actualmente director del diario digital «Benemérita al día» del Círculo Ahumada – Amigos de la Guardia Civil . Albert Mesa Rey es de formación Diplomado en Enfermería y Diplomado Executive por C1b3rwall Academy 2022. Soldado Enfermero de 1ª (rvh) y Clinical Research Associate (jubilado). Escritor y divulgador. Actualmente director del diario digital «Benemérita al día» del Círculo Ahumada – Amigos de la Guardia Civil . |